Técnicas para piratear un iPhone

Los crackers son muy buenos para engañar a los usuarios más "inexpertos" y, como era de esperar, a los de ellos. técnicas de piratería a menudo aprovechan su ingenuidad e inexperiencia. Por ello, el primer paso que debes dar si quieres evitar que te pirateen tu iPhone es conocer las "armas" que utilizan los ciberdelincuentes para no dar algunos pasos en falso que, lamentablemente, muchos usuarios hacen.

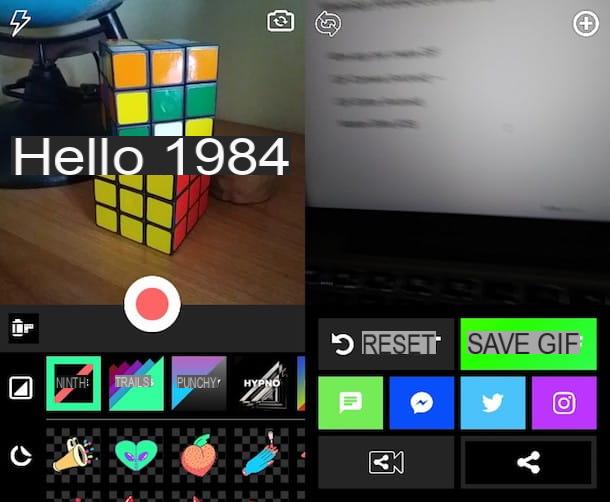

Aplicación espía

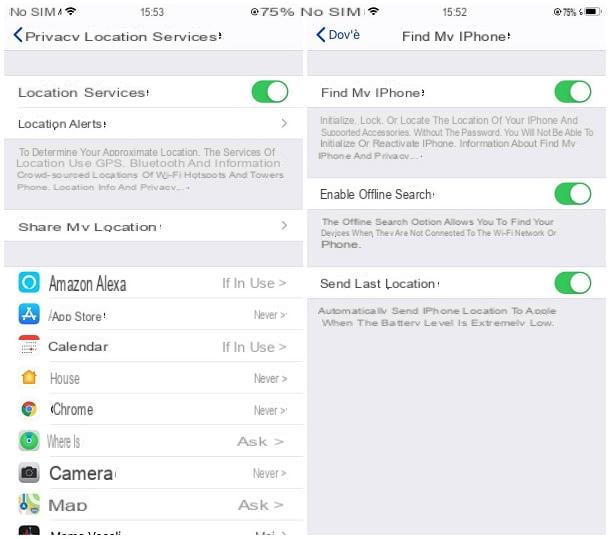

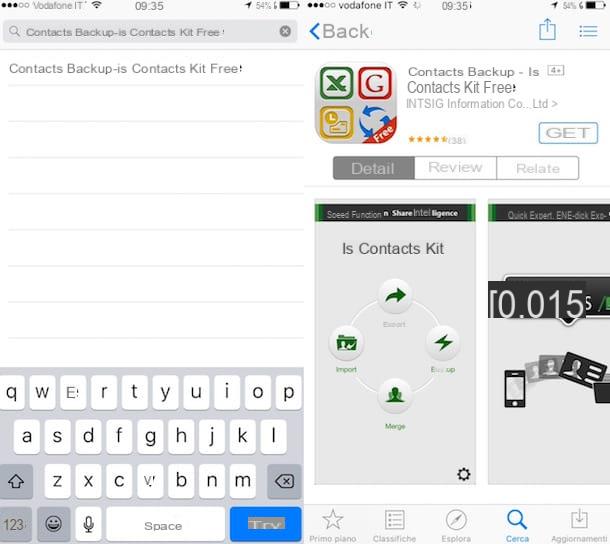

Una de las técnicas más eficazmente utilizadas por los ciberdelincuentes para piratear los dispositivos de sus "víctimas" se refiere al uso de aplicación espía. Como puedes adivinar fácilmente por su nombre, las aplicaciones espía, como iKeyMonitor, controlan todo lo que hace el usuario en su dispositivo: desde el texto tecleado en el teclado hasta las llamadas y SMS recibidos, pasando por las fotos tomadas con la cámara. Por lo general, son costosos, pero se pueden usar de forma gratuita durante períodos de prueba.

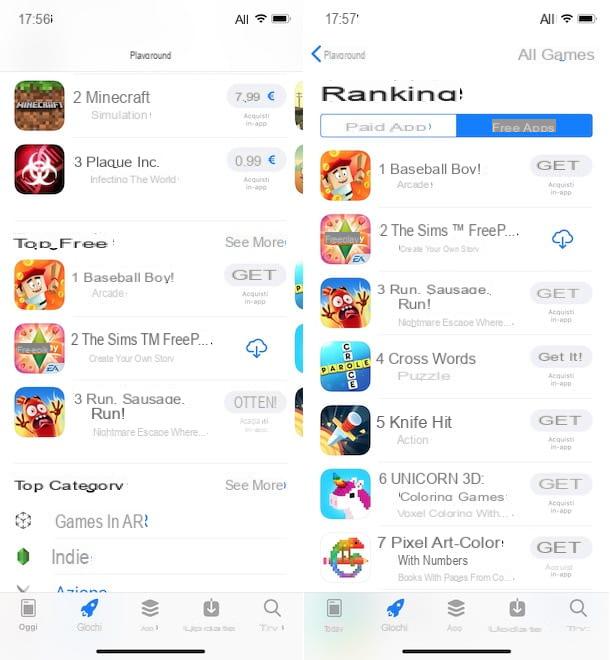

A diferencia de los dispositivos Android, es muy difícil instalar aplicaciones espía en iPhone, por una razón muy simple: iOS solo te permite descargar aplicaciones desde la App Store. Por si no lo sabes, antes de que se publique una aplicación en la App Store, esta se somete a un largo proceso de análisis por parte del equipo de Apple, que tiene en cuenta el respeto a la privacidad del usuario y su seguridad. Por esta razón, puede estar seguro de que todas las aplicaciones descargadas de la App Store son 100% seguras.

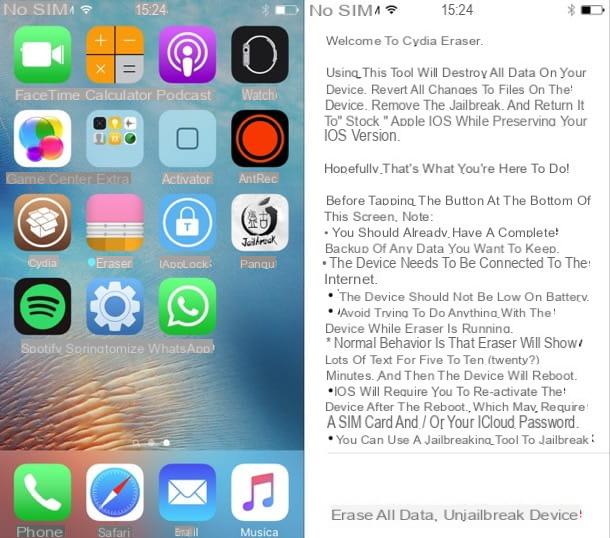

Sin embargo, si ha realizado el jailbreak, ese es el procedimiento de "desbloquear" su iPhone gracias al cual también puede descargar aplicaciones de fuentes "externas" a la App Store y / o explotar fallas de iOS para instalar aplicaciones no oficiales, el riesgo de descargar software espía es significativamente mayor. En este caso, solo tiene una forma de eliminar las posibilidades de descargar aplicaciones inseguras: elimine el jailbreak y evite las aplicaciones que no provienen directamente de la App Store.

Si sospechas que tienes instaladas aplicaciones espía en tu iPhone, te será de mucha utilidad leer el tutorial en el que muestro cómo eliminar software espía de tu teléfono móvil: allí podrás encontrar información detallada gracias a la cual podrás entender cómo detectar el presencia de aplicaciones "intrusas" ”Y cómo eliminarlas de su dispositivo.

Ingeniería social

Otro peligro del que deseo advertirles es el de los llamados Ingeniería social, una técnica de piratería que, lamentablemente, está ganando cada vez más éxito. ¿Cómo se perpetra? Es muy sencillo: el cracker (o su cómplice) se acerca a su potencial "víctima" y, con cualquier excusa, convence a este último para que le preste el iPhone.

Si el usuario cae en la trampa y acepta la solicitud realizada por el cracker, corre el riesgo de meterse en serios problemas: el ciberdelincuente, de hecho, seguramente aprovechará los minutos a su disposición para robar información confidencial presente en el dispositivo y, en los casos de iPhones con jailbreak, incluso podría aprovechar la oportunidad para instalar un software espía en el teléfono (para monitorear la actividad del usuario de forma remota).

¿Cómo puede defenderse de la ingeniería social? Sencillo, al no prestar tu iPhone a completos desconocidos o, en cualquier caso, a personas en las que no confías mucho. Cuando su propia seguridad cibernética está en juego, ¡la precaución nunca es demasiada!

Phishing

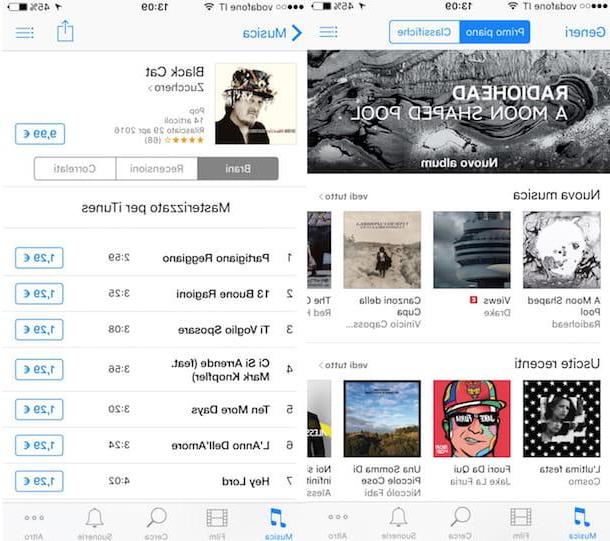

Il suplantación de identidad es una de las técnicas más efectivas utilizadas por los crackers para piratear los dispositivos de sus víctimas, incluidos los iPhones. ¿Cómo se usa esta técnica? El "script" es casi siempre el mismo: el usuario recibe un correo electrónico o un mensaje que contiene un enlace y, si lo visita, se le envía de vuelta a una página web donde se le pide que restablezca la contraseña de su cuenta de iCloud, que de una de las redes sociales en las que está registrado o, incluso, de los servicios de banca a domicilio que utiliza. Si el usuario cae en la trampa, revelará información estrictamente confidencial a completos desconocidos y ¡sin siquiera darse cuenta!

Para protegerse contra esta peligrosa técnica de piratería, ignore los enlaces sospechosos que se le envíen por SMS o correo electrónico. Recuerda que Apple, las redes sociales a las que estás suscrito y las entidades de crédito nunca requieren un restablecimiento de contraseña enviando un correo electrónico (a menos que lo hayas solicitado específicamente). Si desea intentar reducir la cantidad de correos electrónicos no deseados que podrían representar una amenaza para su seguridad, lea el tutorial donde le muestro cómo bloquear correos electrónicos no deseados.

Cómo no hackear tu iPhone

Ahora, después de conocer cuáles son las principales tácticas utilizadas por los ciberdelincuentes para piratear iPhones, te explicaré ¿Qué medidas puedes tomar para defenderte?. Verás, si lees la información contenida en los siguientes párrafos con mucha atención y si implementas los "tips" que te daré, limitarás en gran medida las posibilidades de ser víctima de un ciberataque.

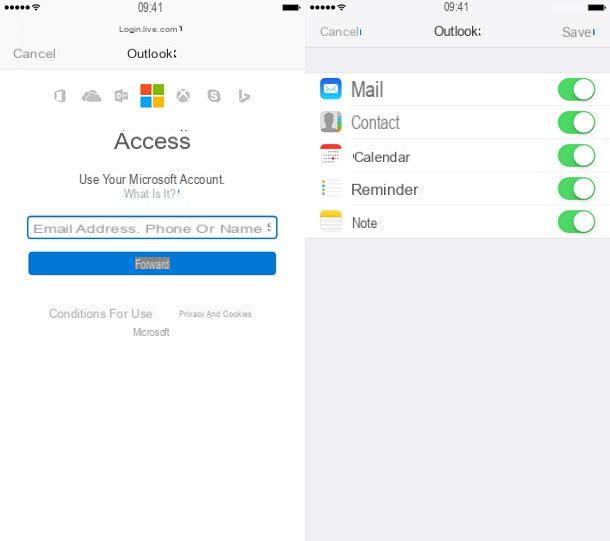

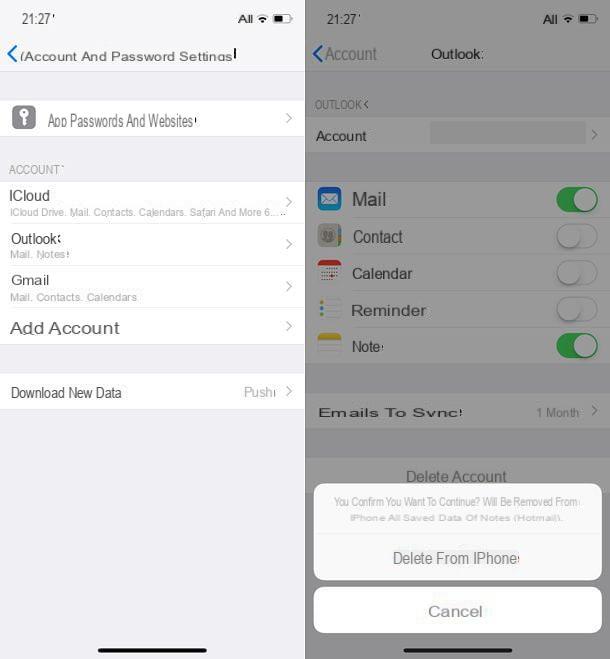

Desbloquear iPhone con Touch ID o Face ID

Desbloquea tu iPhone con Touch ID (o el ID de la cara, si usted tiene iPhone X), es el primer paso para evitar que cualquier persona tenga acceso sin interrupciones a la información contenida en él. No es sorprendente que la activación del desbloqueo mediante huella digital (Touch ID) o reconocimiento facial (Face ID) sea una de las primeras configuraciones que se sugiere que active cuando configure su iPhone.

Si omitió el paso mencionado anteriormente y no activó el desbloqueo a través de Touch ID o Face ID, corra inmediatamente para cubrirse: inicie la aplicación ajustes (sería el que tiene el ícono de engranaje gris, ubicado en la pantalla de inicio), toque los elementos Touch ID y código (o Face ID y código, si tiene iPhone X), ingrese el código de desbloqueo que ha configurado en su iPhone y se mueve a ON la palanca del interruptor ubicada en el artículo Desbloquear iPhone.

Si tiene un iPhone un poco anticuado (por ejemplo, iPhone 5, iPhone 5c, iPhone 4s y anteriores), desafortunadamente no puede contar con el desbloqueo a través del sensor biométrico, pero aún puede configurar el desbloqueo a través del código. Asegúrese de haber activado el desbloqueo con el código de 6 dígitos (y no 4), para aumentar aún más el nivel de seguridad de su dispositivo.

Ocultar notificaciones en la pantalla de bloqueo

Otro truco importante que te invito a que hagas si quieres evitar que tu iPhone sea pirateado es ocultar las notificaciones que se muestran en la pantalla de bloqueo; para que quede claro, esa pantalla donde se muestra la fecha, la hora y, por supuesto, las últimas notificaciones recibidas.

Para ocultar las notificaciones en la pantalla de bloqueo, para mantenerlas alejadas de miradas indiscretas, vaya a la ajustes iOS, toca el elemento Notificaciones, seleccione la aplicación para la que no desea ver notificaciones en la pantalla de bloqueo (p. ej. Messaggi, WhatsApp, Telegram, etc.) y elimine la marca de verificación de la opción Mostrar en la pantalla de bloqueo.

Si tienes iPhone X y has activado el desbloqueo vía Face ID, también puedes evitar realizar la operación antes mencionada, ya que las notificaciones con el icono de la app de la que proceden simplemente aparecerán en la pantalla de bloqueo, pero su contenido no se mostrará hasta que desbloquee el dispositivo con su cara.

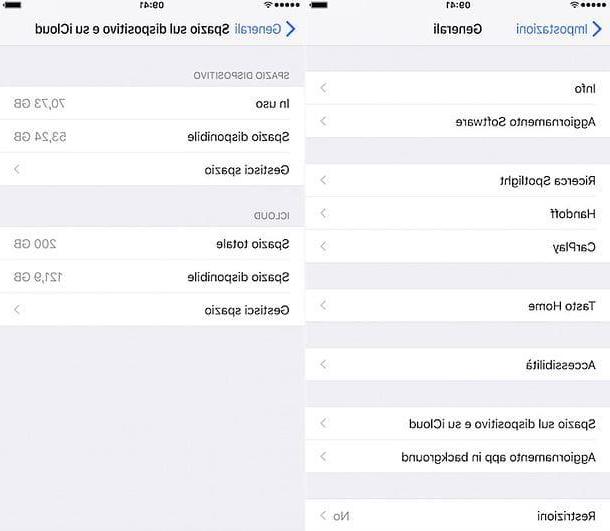

Actualice el iPhone a la última versión de iOS

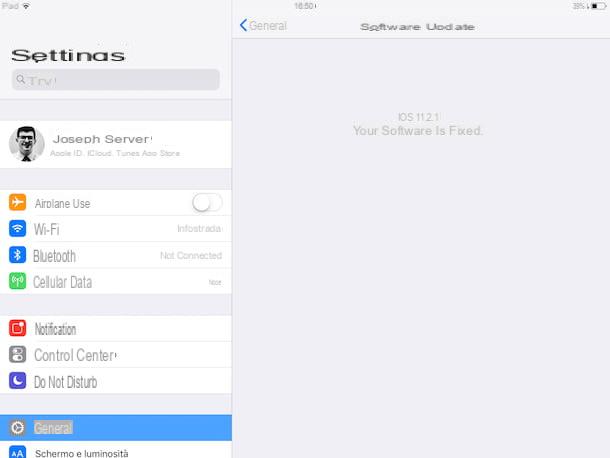

Actualice el iPhone a la última versión de iOS es otro paso fundamental para defenderse de cualquier ciberataque. Apple, de hecho, lanza actualizaciones de software con bastante frecuencia, que normalmente también corrigen algunos errores "ocultos" que podrían ser explotados por piratas informáticos para piratear los dispositivos de millones de usuarios, ¡incluido usted!

Por las razones antes mencionadas, lo invito a verificar periódicamente si hay actualizaciones de software yendo a la aplicación ajustes y luego toca los elementos General> Actualización de software. Si ve "Su software está actualizado", su iPhone está ejecutando la última versión de iOS compatible con su dispositivo; de lo contrario, puede instalar la nueva versión disponible siguiendo las instrucciones del tutorial en el que muestro cómo actualizar iOS.

Eliminar jailbreak (si está hecho)

Si ha realizado el "desbloqueo" de su iPhone realizando la práctica de fuga, su iPhone es definitivamente más vulnerable a los ataques cibernéticos que un iPhone sin jailbreak ya que, como ya le he dicho algunas líneas arriba, puede ejecutar fácilmente la descarga de software espía.

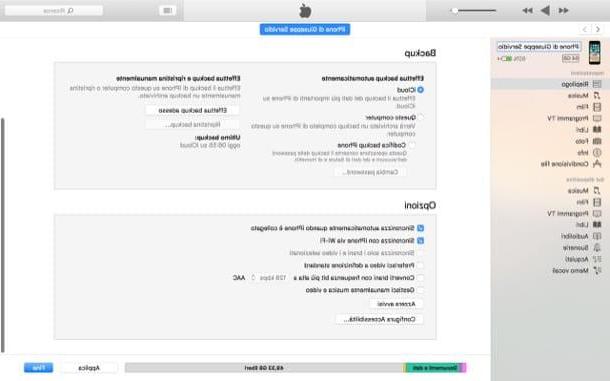

Sin embargo, puede correr inmediatamente para cubrirse eliminando el jailbreak de su dispositivo. ¿No estás seguro de cómo hacer esto? Bueno, entonces lee el tutorial en el que te muestro en detalle cómo eliminar el jailbreak: allí encontrarás información detallada sobre cómo completar el procedimiento de "unjailbreak" a través de iTunes o usando un tweak ad hoc.

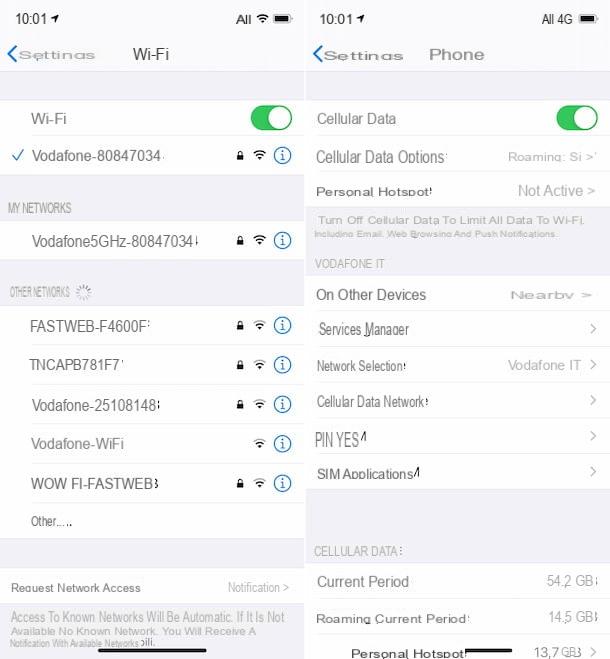

Evite las redes públicas de Wi-Fi

Uno de los errores más comunes que puede cometer para facilitar el "trabajo" de los crackers es conectarse a redes wifi públicas, que son notoriamente más vulnerables a los ciberataques. De hecho, los ciberdelincuentes los utilizan a menudo para "olfatear" datos, como dicen en la jerga informática. Por esta razón, le sugiero que se conecte a Internet utilizando la conexión de datos de su operador o conectándose a una red Wi-Fi segura.

Aún desde el punto de vista de la seguridad de la conexión Wi-Fi, recomiendo encarecidamente usar uno VPN, que es una red privada virtual a través de la cual cifrar los datos de conexión, disfrazar su posición y así defenderse del rastreo de personas (y proveedores) maliciosos. Entre los servicios VPN más interesantes y económicos del momento se encuentran NordVPN (del que te hablé en profundidad aquí) y Surfshark que son compatibles con todos los sistemas operativos y todos los dispositivos.

Ven hackerare un iPhone